Volcado de memoria con volatility3

Pasos:

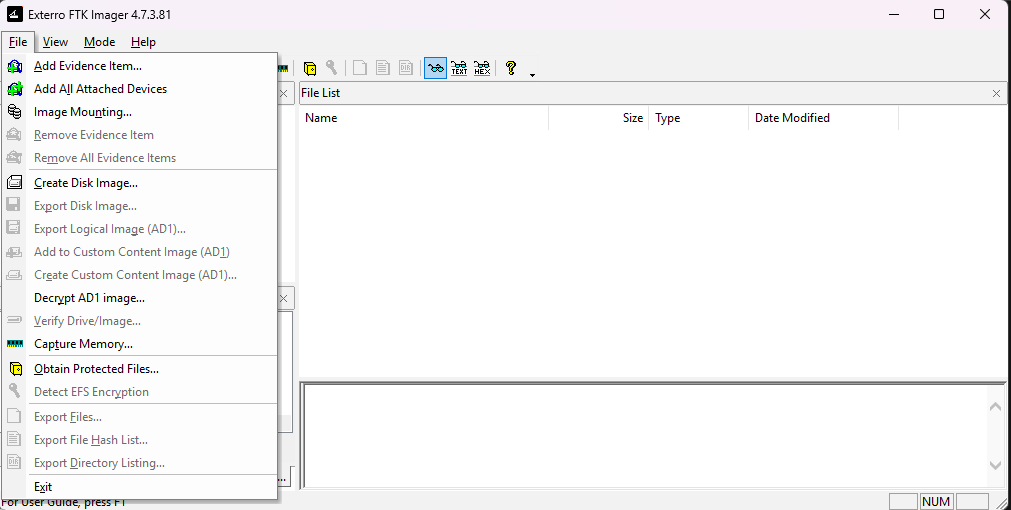

Paso 1: Ejecutamos el programa FKT Imager y Capturamos la memoria

Paso 2: Configuramos la captura de memoria

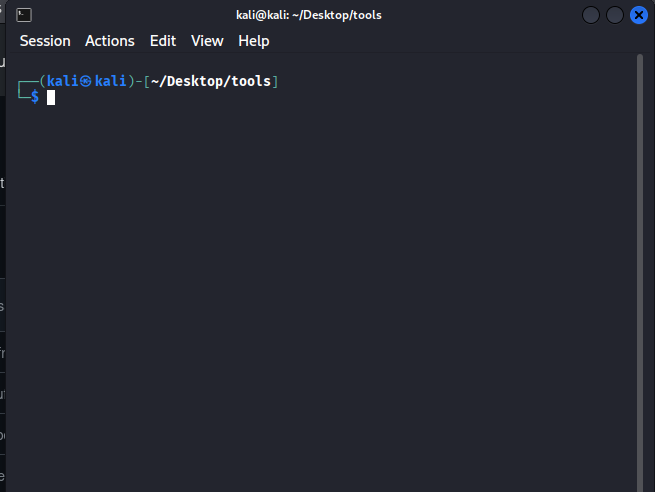

Paso 3: creamos una carpeta tools

Paso 4: Descargamos volatolity 3 y clonamos el repositorio de volatility en la carpeta tools

git clone https://github.com/volatilityfoundation/volatility3.git

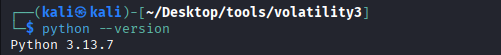

Paso 5: verificamos la versión de Python

python3 –versión

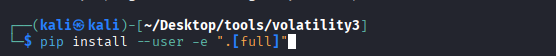

Paso 6: instalamos plugin pendientes

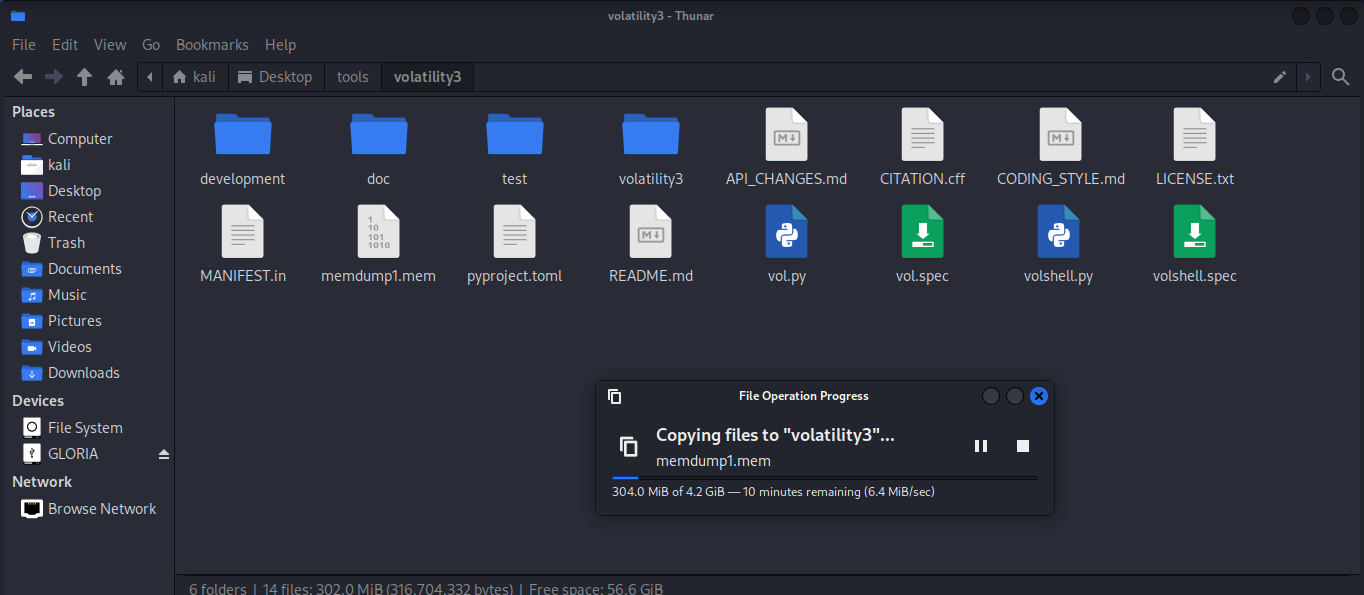

Paso 7: copiamos las imágenes que hicimos en la memoria dentro de la carpeta de tools

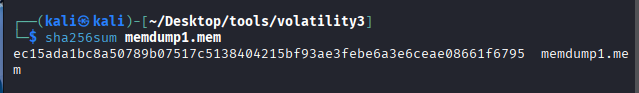

Paso 8: obtenemos el sh256 de la imagen

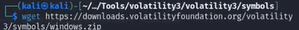

Paso 9: hacemos el proceso de clonado de Windows moviéndonos hasta la carpeta symbols

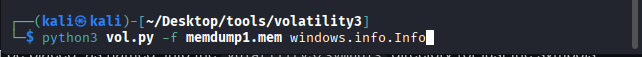

Paso 10: obtener la información de la imagen

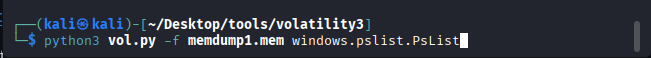

Paso 11: obtenemos todos los procesos que se estaba ejecutando

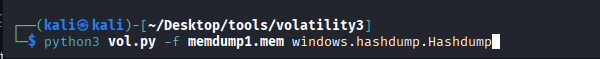

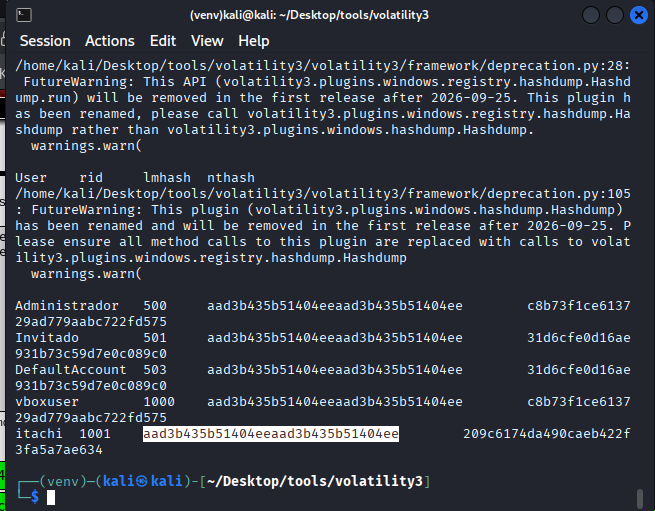

Paso 12: Conocer los hashes de la contraseña de Windows

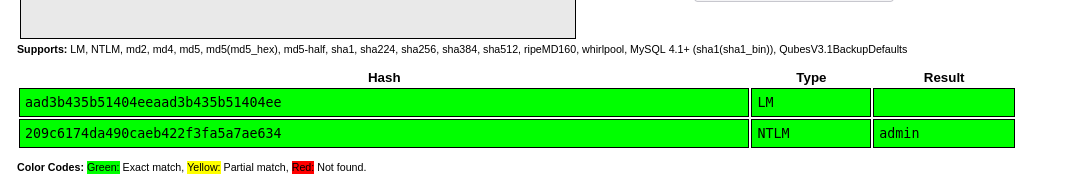

Paso 13: desciframos la contraseña usando los hashes

Descargar PDF

Descargar PDF